今回の攻撃は、WordPressのファイルに大量の「.htaccess.php」を拡散させるマルウエアです。前回ブログもでしたが、韓国人の元妻吉國一己についての本性について、その「危険性」を記載したところ、サイトへ攻撃を受けました。当時は、大量にトラフィックを発生させサーバーダウンに追い込む手口。

その後は、各サーバー会社も対応済みのようですが、今回の「.htaccess.php」拡散マルウエアについては、ネットでもまだ情報が少ないようですので、こちらに、発覚した経緯や、何が起きるかなど、書きたいと思います。

.htaccess.php拡散マルウエア

これは、私の理解ですが、.htaccess.phpとは、WordPress上のプログラムやデータを照会する際に、その情報へのアクセスを「可能」、「制限」、または「停止」出来る「設定ファイル」です。

.htaccess.php拡散マルウエアでは、この.htaccess.phpの中に、アクセス「停止」させるソースを書いた、マルウエア.phpを、WordPressの各フォルダの中に作成し、アクセスを妨害します。

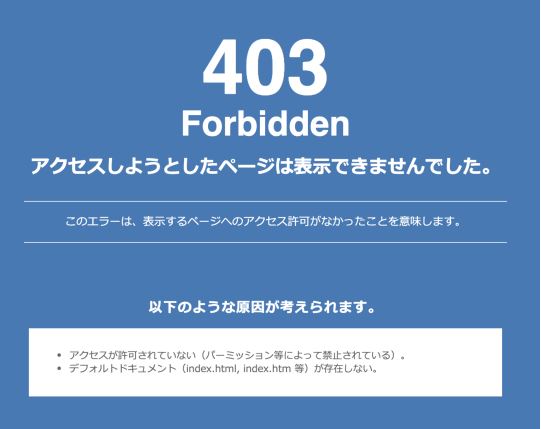

結果、「403 Forbidden エラー」が発生し、サイトの更新が出来ない状況になります。

今回の被害の特徴

1.管理画面での作業で「403 Forbidden エラー」が発生する。

今回の被害では、ログインはOKで、管理画面(ダッシュボード)には入れます。ところが、投降や固定ページの編集、プラグイン、ツール、問い合わせなど、何か作業をしようとすると、以下のような403エラーが出て、何も出来ません。

2.サイトのHPの公開は継続できる。

サイトについては、公開は継続出来ます。そのため、サイトの感染に長期に気が付かず、気が付いた時には、サーバー側のバックアップデータが「感染済み」状態のものしか残らない事態が想定されます。

普通のサーバー業者では、バックアップの保存期間は、大体1週間~10日程度でしょうから、サイトの感染に気が付かなければ、サーバー側でのバックアップ復元が使えません。

数日おきに編集などしていない場合は、気が付いた時には手の施しようが無い状況に陥り「本当にヤバい」ですね。

かなり知識が無いと、また、ファイル削除の作業量を考えると、「自力での復元」は無理と思います。業者に依頼も可能ですが、個人や小規模企業やサーバー内ドメイン全感染など、復元費用も高額になります。

3.「.htaccess.php」が全フォルダに作成

WordPressの全ファイルを見ましたが、基本、全てのフォルダに.htaccess.phpが作成されていました。元々あるファイルに、以下のソースを冒頭に記述、更新していますので、日付が新しくなっています。

——————————

<FilesMatch “.(py|exe|php)$”>

Order allow,deny

Deny from all

</FilesMatch>

<FilesMatch

“^(about.php|radio.php|index.

Order allow,deny

Allow from all

</FilesMatch>

通常の.htaccess.phpのソース

> >>>> ——————————

「.htaccess.php」ファイルは、各フォルダのデータへのアクセス制御を可能にするファイルですが、全フォルダに上記の 「<FilesMatch 」で囲まれた部分がある「.htaccess.php」ファイルが作成されます。基本、アクセスを制限する必要は無いので、ほぼ全部、削除ですが、ファイル構造が解らないと、必要なファイルまで削除することになります。

4.「.htaccess.php」にロックが掛かっている。

基本、全ての「.htaccess.php」ファイルにロックが掛かっていました。更新しようとすると、いちいち「書き込み可能」に設定変更し無いと書き込めません。

要は、作業量が多くなります。

5.ドメイン直下の「.htaccess.php」の自動再作成。

ドメイン直下の「.htaccess.php」は、そのままでは更新が出来ません。ロックを解除し、ソースを修正しても、更新出来ません。また、ファイルを削除しても、同じマルファイル(mal-file)の「.htaccess.php」が作成されます。

これは、同じくドメイン直下の「Index.php」などに、自動再作成のソースが組み込まれていて、更新しても、削除しても、マルファイル(mal-file)の「.htaccess.php」が上書きされて元に戻ってしまうためです。

そのため、自力で修復であれば、「Index.php」の異常記述を削除してから、「.htaccess.php」を更新する必要があります。

しかし、私の被害では、「Index.php」を書き直しても、「.htaccess.php」が修正出来ませんでした。

6.別の名称のマルファイルPHPが分散作成ー

「.htaccess.php」の自動再作成

別の名称でのマルファイル(mal-file)が、様々なフォルダに分散されていて、「.htaccess.php」の再作成が継続するような感じがしました。

発見した別の名称のマルファイル(mal-file)の一例:

index.

about.php

admin.php

content.php

wp-login.php

wp-

wp-theme.php

wp-

wp-editor.php

wp-info.php

lock360.php

bd.php

votes.php

radio.php

上記は一例です。元々あるファイルへの上書きに加え、元々あるファイルの様な名前の新規作成も多く、非常に紛らわしいです。

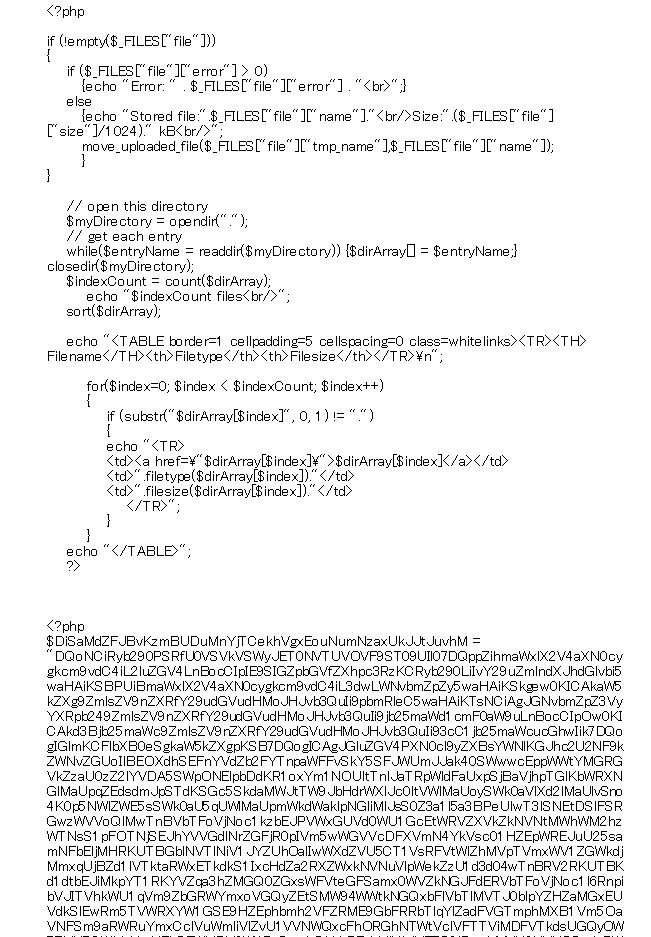

以下は、実際に見つけたファイルですが、普通に見えるソースの下に、<?phpで始まる意味不明なソースが、冒頭や最後に組み込まれています。

サーバーのファイル管理などで見ると、<?phpの次に、暗号のようは文字列が一行非常に長く並んでいるように見えるだけなので、異常ファイルかよく解りません。

bd.phpの中身 (ダウンロードしたファイルのソース)

参考までに、他のサイトも貼っておきます。

.htaccessサポート

URL : https://htaccess-support.com/howto/2020/07/868/index.html

Wp.geek

URL : https://wpmake.jp/contents/security/malware_htaccess/

解決方法

.htaccess.php拡散マルウエアの自力での復元は、普通にサイト運営しているレベルの知識では無理だと思いました。

サーバーのバックアップで「復元」するのが最も早い解決と思います。

サーバー側に問い合わせると、調査を提案されると思いますが、それに応じると、サーバーにアクセス制限が掛かり、実質、サーバーダウン状態になります。また、格安プランの場合は、サーバー上の不正ファイルを削除は自分でやることになります。

自分でファイルを削除した上で、アクセス制限となり、調査が終わるまでは、アクセス制限は解除にならないようです。

結局、大変なファイル削除作業に成る上、それでも「復元」は出来ず、アクセス制限して、調査で何か解っても、サイトが復元する保証はありません。

感染した場合は、当然、感染した日にファイルが出来ています。作成日と作成時間も、ほぼ同時になります。削除対象は、それが目安になっています。もちろん、日付が元のままで、ファイルの中身だけを書き替えることも可能であり、完全な削除には、全ソースの検証が必要かと思います。当然、相当な日数が必要であり、その間に、サーバーの「正常時」のバックアップを失う危険性があります。

そのため、感染した日の以前の日付のバックアップファイルで、早々に復元した方が早いし、それであれば、「感染前に復元」出来ます。

復元後は、.htaccess.phpの記述内容、他に、感染ファイルが無いか、異常な日付のファイルが無いか確認するだけで良いでしょう。「感染前に復元」出来れば、サイト管理上の問題も解決していて当然です。

サーバーのバックアップ期限が過ぎてしまい不可能な場合は、プロにお願いするしか無いかも知れません。高額の費用が必要です。そのため、常日頃から、サイトのバックアップを自分でも取っておいて、最悪、他のサーバーで再現できるよう、普段から準備しておきましょう。

私は、マルウエア対策の一環として、

All-in-On WP MigrationとMoving Media Libraryで、一定期間毎にデータをダウンロードし、どこのサーバーへも簡単に引っ越せるようにバックアップを取っています。

FillzillaなどFTP経由でバックアップを取る方法もありますが、他のサーバーへ単に引っ越すのであれば、プラグインでバックアップ取る方が楽かなと思ってます。ドメインの引継ぎも最近は余り難しく無いようですし。また、同時に、WPのツールを使って、投降と固定ページなどを別にエクスポートして保管してます。

2019年に、崎谷健次郎氏に虚偽告訴された際には、南京大虐殺の真相ブログで、韓国政府の解体とか独裁国家だとか発信していたせいか、時々、ハッキングっぽい状況は経験してました。特に、今回と同様、元妻韓国人の吉國一己についてブログ公開した後、アクセス過剰集中のハッキングらしき被害に遭いました。

そのため、今回は、頻繁にバックアップを取っており、いつでも他のサーバーへ引越し可能な状況にしてあります。PCの方も、同じで、最悪、ハードディスク交換すれば良いようにしてあります。私の様な人間なら、当然、PCは複数もてますし、PCもサーバーも「仮住まい」的な感覚ですから。

セキュリティ関係のプラグインやソフトなどで防御するのも当然ですが、今回の様な巧妙なハッキングで攻撃されれば、同等のハッキング知識でも無い限り、ブロックは不可能かなと。

それなら、「仮住まい」として初めから運用し、潰されたら、次を復活させれば良いように、体制を作ってしまえば良いだけですよね。

私の様な個人が、なぜ、こんな本格的なハッキング攻撃を受けるのかが、そもそも「意味不明」ですが、やはり、バックアップ体制を強化するしか無いのかなと思いました。

それで、今回も、前回攻撃して来た韓国系の「信者の方」が動いたような気がしますが、今後も、止めろと言ってもやるでしょう。復讐の国で、自分の悪事を反省する文化の無い人達ですから。

今回、私の様な「個人」が攻撃されたことで、サーバー会社でも対策が強化されるでしょう。方法は書きませんが、マルファイルの発覚対策は比較的簡単じゃないかなと。こうしたマルウエアは切りが無いですし、対策は当然ですよね。

前回攻撃して来た韓国系の「信者の方」であれば、「悪い事をしたのは教祖です」し、「意味無い」ので、止めて欲しいかなと思います。

崎谷健次郎、鶴崎江理子、吉國一己、弁護士らが、警察に再び虚偽被害を訴え、前回同様、証拠も無く、警察が送検する事態は想定しています。私が送検されれば、前回の虚偽告訴事件が、新規事件として取り扱いになります。すでに、起訴相当ですし、その後も、卑劣極まり無かったですので、刑務所へお入り頂ければ宜しいかと思います。

前回の逮捕の際は、緊急逮捕にきた刑事らに、御礼を言いましたから。当時は、意味が解っていなかったでしょう。今なら、私が「お礼を言った」理由もご理解頂けるのではと思います。

お陰で、検察から「無実の証明」をして頂けましたからね。